Cara Mengamankan VPS & Melindungi Server (16 Langkah)

Penjahat cyber selalu mencari cara baru dalam menjebak korbannya. Untuk menghindari kemungkinan terburuk, Anda wajib memahami cara mengamankan VPS dan terus memantaunya agar tidak menyisakan sedikit celah pun bagi mereka untuk menyusup ke server virtual pribadi Anda.

Memang, mengelola VPS mengharuskan Anda memiliki pemahaman teknis karena fleksibilitasnya. Tapi tak perlu cemas, karena kami akan membantu Anda mempelajari keamanan Linux lebih lanjut dan kerentanan umumnya.

Selain itu, kami juga akan membagikan tips dan cara melindungi VPS untuk membantu mencegah serangan cyber pada server virtual Anda. Langsung saja, mari mulai tutorial mengamankan VPS di bawah ini!

Keamanan dan Kelemahan Umum Linux

Meskipun pada dasarnya VPS Linux memiliki keamanan yang kuat, setiap sistem pasti memiliki kelemahan. Berbagai jenis serangan cyber yang terus dikembangkan bisa menjadi ancaman tersendiri bagi data server Linux Anda. Berikut adalah yang paling umum:

- Malware – software berbahaya yang sengaja dirancang untuk merusak komputer dan sistem operasinya. Ada beberapa jenis malware, termasuk Trojan, ransomware, virus, dan spyware.

- Serangan sniffing – serangan cyber yang terjadi ketika hacker menggunakan packet sniffer untuk menghadang dan mengekstrak data dari jaringan.

- Serangan brute-force – metode hacking yang dilakukan oleh penyerang dengan mencoba menebak kredensial login.

- SQL injection – serangan yang terjadi ketika seorang hacker mengeksploitasi kode dalam aplikasi web untuk mendapatkan akses ke database server.

- Cross-site scripting (XSS) – serangan dari sisi klien ketika seorang hacker menyuntikkan kode berbahaya ke dalam website.

- No function-level control – ketika hak akses ke server tidak diverifikasi dengan benar, memberikan hak istimewa root kepada pengguna yang tidak berwenang.

- Broken authentication – pencurian identitas yang terjadi karena data yang tidak dienkripsi, password yang lemah, atau timeout sesi aplikasi yang tidak dikonfigurasi dengan baik.

Sebelum menerapkan langkah-langkah keamanan VPS apa pun, sebaiknya pahami dulu elemen-elemen penting yang harus Anda pantau di VPS, termasuk:

- Keamanan hosting VPS

- Software server

- Koneksi SSH

- Akses root dan login

- Password dan kredensial

- Firewall

- Koneksi FTP

- Hak akses dan hak istimewa pengguna

- Log server

Cara Mengamankan VPS untuk Melindungi Server Anda

Di bagian ini, kami akan membagikan 16 tips keamanan untuk mencegah serangan cyber pada hosting VPS. Simak selengkapnya yuk!

1. Cari Tahu Langkah Keamanan Penyedia Hosting

Penyedia hosting VPS harus memiliki infrastruktur keamanan yang kuat dan menerapkan perlindungan tambahan untuk senantiasa mengamankan server Anda. Meskipun Anda bisa menginstal fitur keamanan tambahan, beberapa di antaranya sudah langsung disediakan.

Tergantung pada provider Anda, fitur keamanannya akan berbeda-beda. Di Hostinger, kami selalu menerapkan langkah keamanan ketat untuk semua paket hosting VPS guna memastikan keamanan yang optimal, termasuk:

- Firewall aplikasi web – fitur keamanan khusus yang menganalisis dan memfilter permintaan masuk berdasarkan aturan keamanan yang sudah ditetapkan. Fitur ini menambahkan perlindungan ekstra pada server Anda, memastikan hanya traffic yang sah dan aman saja yang masuk ke website Anda.

- PHP hardening Suhosin – modul yang meningkatkan keamanan aplikasi PHP Anda terhadap celah yang sering dimanfaatkan oleh penjahat cyber untuk melancarkan serangan. Modul ini juga memperbaiki kelemahan pada PHP untuk mengurangi risiko percobaan hacking.

- Perlindungan open_basedir PHP – langkah keamanan yang membatasi akses skrip PHP hanya ke direktori tertentu saja, membantu mencegah akses tidak sah ke file-file sensitif dan meminimalkan potensi pembobolan.

- Perlindungan server full-stack BitNinja – rangkaian solusi keamanan dengan berbagai modul untuk reputasi IP, deteksi malware, dan mekanisme pertahanan proaktif yang memberikan perlindungan lengkap pada VPS terhadap berbagai ancaman cyber.

- Mitigasi DDoS tingkat lanjut – DDoS (distributed denial-of-service) mengirimkan traffic berbahaya untuk memperlambat performa server Anda secara keseluruhan. Hostinger menerapkan langkah untuk menghalau DDoS menggunakan RTBH (remotely triggered black hole) dan pemfilteran traffic.

- Monarx anti-malware – tool keamanan yang terus-menerus memindai VPS terhadap malware, file yang mencurigakan, dan aktivitas yang berpotensi berbahaya. Tool ini membantu memastikan server Anda tetap aman tanpa harus melakukan pemindaian manual.

- SSL (Secure sockets layer) – Sertifikat SSL mengenkripsi transmisi data antara website Anda dan pengunjung sehingga mencegah hacker mencuri data sensitif dari jaringan.

Saran Bacaan

Menggunakan CentOS 7? Yuk baca panduan kami tentang cara menginstal SSL di Linux CentOS 7.

Selain itu, Hostinger menawarkan backup otomatis dan live snapshot untuk memudahkan Anda melakukan restore data apabila terjadi serangan cyber atau insiden lainnya.

Fitur-fitur ini sangat berguna, mengingat sebagian besar user dan pemula disarankan memilih managed VPS (VPS terkelola). Managed VPS berarti provider hosting menangani semua fitur keamanan server Anda, mengupdate software yang outdated, dan memindai malware untuk menjaga VPS Anda tetap aman tanpa perlu repot.

Bagi user tingkat lanjut yang perlu mengelola keamanan VPS secara lebih fleksibel dengan sistem kontrol yang lebih menyeluruh, Hostinger juga menyediakan self-managed hosting. User akan mendapatkan akses root ke server VPS, serta tim dukungan pelanggan khusus untuk mendapatkan bantuan.

2. Ubah Port SSH Default

Apabila masih menggunakan port 22 untuk mengakses server virtual Anda melalui koneksi SSH, risiko hacking masih bisa terjadi. Sebab, hacker bisa memindai port yang terbuka untuk melakukan serangan brute-force dan mendapatkan akses SSH ke server remote.

Sebaiknya ubah port listening SSH default Anda untuk melindungi data dari serangan yang dilancarkan secara otomatis. Berikut langkah-langkah mengubah port SSH:

- Buka Terminal dan login ke SSH.

- Jalankan command berikut untuk mengedit file konfigurasi layanan:

nano /etc/ssh/sshd_config

- Temukan baris dengan tulisan Port 22.

- Ganti 22 dengan nomor port baru dan hapus tanda #.

- Simpan perubahan, lalu keluar.

- Masukkan command berikut untuk memulai ulang layanan:

- Untuk Debian dan Ubuntu

service ssh restart

- Untuk CentOS dan Red Hat Enterprise Linux (RHEL)

systemctl restart sshd.service

- Login ke SSH menggunakan port yang baru untuk mengecek apakah perubahan sudah berhasil diterapkan.

3. Nonaktifkan Login Root

VPS Linux memiliki user root dengan hak istimewa terbanyak di sistem operasinya dan bisa memodifikasi seluruh aspek server. Penjahat cyber mungkin menyasar user ini untuk mendapatkan akses penuh ke server.

Nah, menonaktifkan akun ini akan membantu meningkatkan keamanan akses root, melindungi server Anda dari serangan brute-force. Namun, sebaiknya buat username alternatif dengan hak istimewa untuk menjalankan command tingkat root ketika perlu mengonfigurasi server.

Ikuti langkah-langkah berikut ini untuk menonaktifkan login root:

- Buka Terminal dan login ke akun SSH Anda.

- Untuk membuka dan mengedit file konfigurasi, jalankan command berikut menggunakan editor teks nano atau vi:

nano /etc/ssh/sshd_config

- Temukan parameter berikut dan ubah menjadi no untuk menonaktifkan login root:

PermitRootLogin=no

- Jalankan command berikut untuk menyimpan perubahan dan memulai ulang layanan SSH:

- Untuk Debian dan Ubuntu

service ssh restart

- Untuk CentOS dan Red Hat Enterprise Linux (RHEL)

systemctl restart sshd.service

4. Gunakan Password yang Kuat

Password atau kata sandi yang mengandung informasi identitas Anda atau frasa sederhana pasti akan mudah ditebak. Untuk mencegah serangan brute-force, buatlah password yang panjang dan rumit dengan beberapa elemen, seperti angka dan karakter khusus.

Anda bisa menggunakan tool seperti NordPass untuk membuat dan menyimpan password yang kuat dengan mudah. Tool ini menyediakan berbagai opsi penyesuaian, seperti membatasi panjang password dan karakter yang digunakan.

Jangan gunakan kata sandi yang sama untuk lebih dari satu akun. Selain itu, pastikan untuk menggantinya secara rutin, idealnya setiap tiga bulan sekali. Selain itu, jangan bagikan kredensial akun yang memiliki hak istimewa root untuk mencegah modifikasi server yang tidak sah.

5. Mulai Gunakan SSH Key

Kalau masih menggunakan password untuk login ke akun SSH, Anda mungkin menjadi target serangan sniffing (penyadapan). Untuk menghindari hal ini, gunakan SSH key untuk autentikasi VPS, bukan kata sandi.

Kunci enkripsi ini merupakan kredensial login tambahan untuk mengamankan koneksi SSH pada VPS. Karena dihasilkan oleh komputer, panjangnya bisa mencapai 4096 bit, yang berarti SSH key lebih rumit dan lebih sulit untuk diuraikan (decipher) daripada password root.

SSH key terdiri dari dua rangkaian: public key yang disimpan di server, dan private key yang disimpan di perangkat user. Ketika server mendeteksi adanya percobaan login, server akan menghasilkan string acak dan mengenkripsinya menggunakan public key. Pesan terenkripsi hanya bisa didekripsi menggunakan private key yang terkait.

Berikut adalah cara membuat SSH key di server Linux:

- Buka aplikasi Terminal dan login ke SSH.

- Untuk menghasilkan public dan private key, masukkan command berikut:

ssh-keygen -t rsa

- Setelah ada respons balasan, tekan Enter:

Enter file in which to save the key (/root/.ssh/id_rsa):

- Anda akan diminta untuk mengisi frasa sandi dua kali. Kalau tidak memilikinya, tekan Enter dua kali.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

- Public dan private key Anda pun berhasil disimpan.

6. Setup Firewall Internal (IP Tables)

Karena traffic HTTP berasal dari berbagai sumber, Anda perlu mengonfigurasi firewall VPS untuk memfilter permintaan agar hanya pengunjung sah yang bisa mengakses sistem Anda. Dengan demikian, Anda bisa menghindari traffic berbahaya dan potensi serangan DDoS.

Distribusi Linux sudah dilengkapi dengan layanan firewall internal yang disebut iptables. Tool ini memantau traffic yang masuk dan keluar di server Anda menggunakan bentuk tabel. Iptables menggunakan aturan yang disebut ‘chain’ untuk memfilter paket data masuk dan keluar.

Dengannya, Anda bisa menyesuaikan aturan firewall sesuai kebutuhan. Berikut adalah cara menginstal dan memeriksa konfigurasi iptables yang aktif di Ubuntu:

- Buka Terminal, lalu login ke SSH.

- Jalankan command berikut untuk menginstal iptables:

sudo apt-get install iptables

- Setelah penginstalan selesai, masukkan command berikut:

sudo iptables -L -v

Terminal akan menghasilkan daftar semua aturan iptables secara detail. Berikut contoh outputnya:

7. Konfigurasikan Firewall UFW

Uncomplicated Firewall (UFW) adalah aplikasi bawaan di Ubuntu yang berfungsi sebagai antarmuka iptables. Mudahnya, UFW akan menolak semua koneksi yang masuk dan mengizinkan koneksi keluar sehingga mengurangi potensi risiko ancaman.

Anda bisa mengubah dan menambahkan aturan ke firewall sesuai preferensi. Berikut cara mengaktifkannya:

- Buka Terminal dan buat koneksi SSH.

- Ketik command berikut untuk mengaktifkan UFW dan tekan Enter:

sudo ufw enable

- Kalau responsnya mengatakan bahwa command tidak ditemukan, instal firewall menggunakan command berikut:

sudo apt-get install ufw

- Setelah penginstalan selesai, jalankan command dari langkah nomor dua di atas untuk mengaktifkan UFW.

- Verifikasikan status firewall menggunakan command berikut:

sudo ufw status

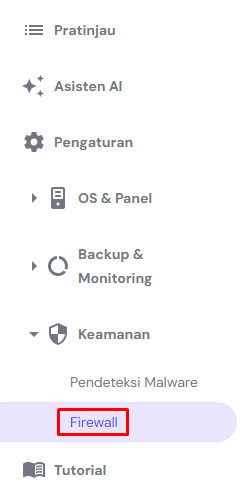

Atau, gunakan Firewall VPS terintegrasi kami di hPanel. Pilih VPS Anda lalu pilih Firewall:

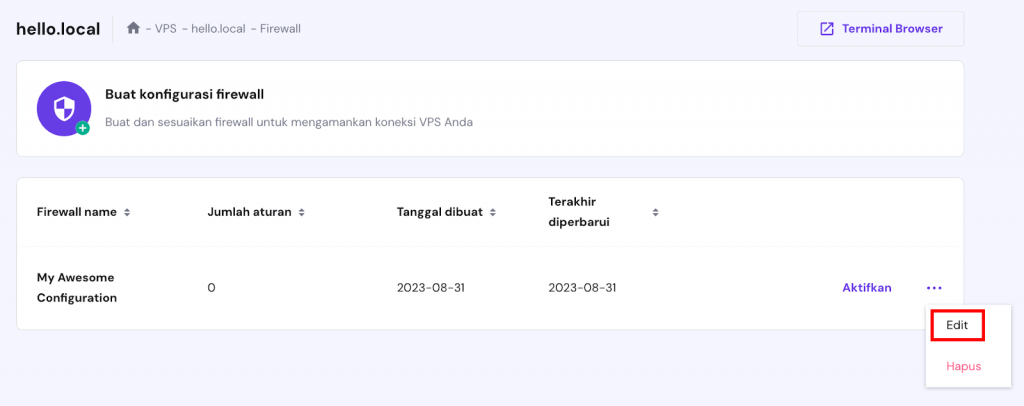

Kemudian, buat konfigurasi firewall baru. Setelah itu, pilih tombol Edit:

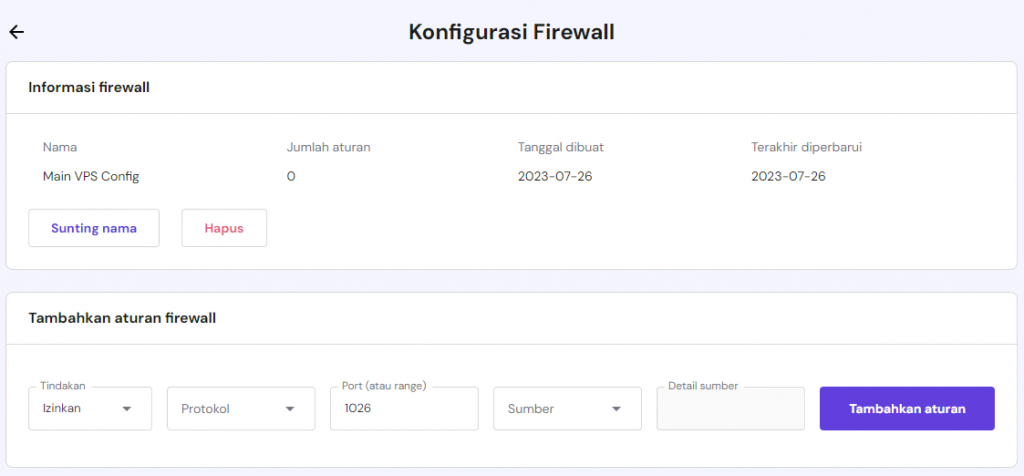

Terakhir, buat aturan sesuai preferensi Anda:

Kami juga merekomendasikan agar Anda menginstal Suricata di Ubuntu. Tool ini akan secara otomatis mengidentifikasi traffic berbahaya di jaringan beserta sumbernya, yang kemudian bisa Anda sertakan dalam daftar blokir UFW.

8. Mulai Gunakan SFTP

Walaupun sering digunakan, koneksi FTP (file transfer protocol) sebenarnya kurang aman karena tidak adanya enkripsi. Meski FTP melalui TLS (transport layer security) atau FTPS sudah mengenkripsi kredensial login, tetap saja ini tidak mengamankan transmisi file.

Akibatnya, kalau menggunakan salah satunya, data Anda mungkin berisiko dicuri. Hacker bisa dengan mudah melakukan serangan sniffing untuk mencuri kredensial login Anda dan menghadang proses transfer file.

Untuk menghindarinya, Anda bisa menggunakan SFTP (secure file transfer protocol). Koneksi FTP yang aman ini mengenkripsi semua data, termasuk kredensial dan file yang ditransfer. Selain itu, SFTP melindungi Anda dari serangan man-in-the-middle, karena klien perlu diverifikasi dulu sebelum mengakses sistem.

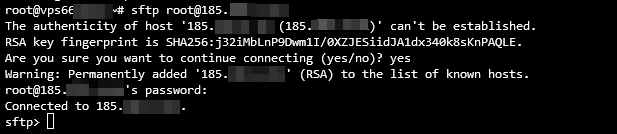

Ikuti langkah-langkah berikut untuk membuat koneksi FTP yang aman:

- Buka Terminal dan login ke SSH.

- Mulai koneksi SFTP menggunakan command di bawah ini:

sftp user@server_ipaddress

atau

sftp user@remotehost_domainname

- Kalau menggunakan port khusus, jalankan command berikut:

sftp -oPort=customport user@server_ipaddress

atau

sftp -oPort=customport user@remotehost_domainname

Setelah Anda tersambung, prompt SFTP akan muncul seperti berikut:

9. Konfigurasikan Fail2Ban

Software keamanan Fail2Ban memantau log sistem dan memblokir hacker setelah beberapa kali gagal mencoba login. Selain itu, software ini melindungi server dari serangan DoS, DDoS, dictionary, dan serangan brute-force. Fail2Ban menggunakan iptables dan firewall untuk memblokir alamat IP.

Ini dia langkah-langkah mengonfigurasi paket software Fail2Ban di Ubuntu:

- Buka Terminal dan mulai koneksi SSH.

- Masukkan command berikut untuk menginstal paket software Fail2Ban:

sudo apt-get install fail2ban

- Output berikut akan muncul. Ketik Y dan tekan Enter.

Do you want to continue? [Y/n] y

- Setelah penginstalan selesai, verifikasikan statusnya dengan menjalankan command berikut:

sudo systemctl status fail2ban

Apabila paket software Fail2Ban berhasil diinstal, Terminal akan menampilkan respons berikut:

10. Instal Antivirus

Selain setup firewall untuk memfilter traffic masuk, Anda juga perlu memantau file di VPS. Sebab, serangan virus merupakan salah satu kerentanan utama server Linux, dan ancaman cyber ini bisa menargetkan server Anda serta merusak data Anda.

Oleh karena itu, Anda wajib menginstal antivirus sebagai salah satu langkah keamanan utama. Ada banyak pilihan yang tersedia, dan rekomendasi kami adalah ClamAV. Software ini bersifat open-source, digunakan untuk mendeteksi aktivitas mencurigakan dan mengarantina file yang tidak diinginkan.

Penting! Sebaiknya jangan aktifkan ClamAV kalau VPS Anda memiliki sisa RAM kurang dari 2 GB karena bisa menghabiskan semua memori yang tersisa dan menyebabkan server Anda berhenti berjalan.

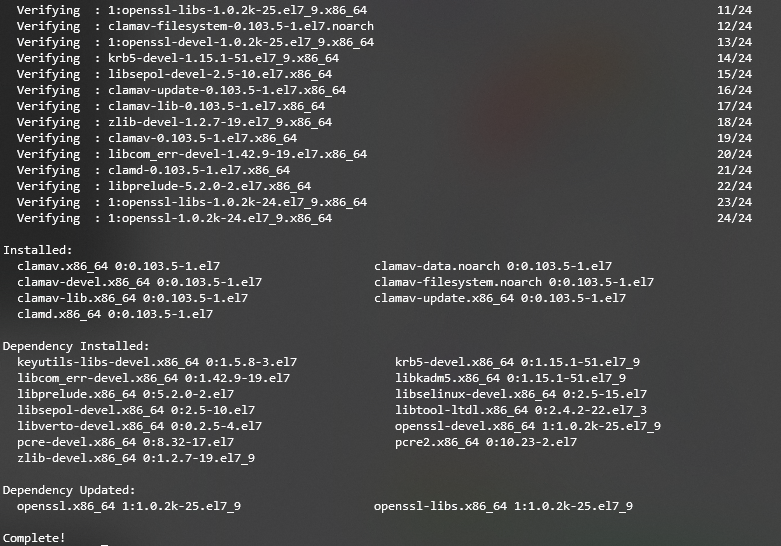

Ikuti langkah-langkah di bawah ini untuk menginstal ClamAV di CentOS:

- Buka Terminal dan login ke SSH.

- Instal EPEL (Extra Packages for Enterprise Linux) menggunakan command di bawah ini:

sudo yum -y install epel-release

- Output Complete! akan muncul, menandakan bahwa penginstalan EPEL berhasil. Tekan Enter untuk membuat baris baru.

- Masukkan command berikut untuk menghapus semua informasi yang disimpan dalam cache:

sudo yum clean all

- Jalankan perintah di bawah ini untuk menginstal ClamAV:

sudo yum -y install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd

Akan muncul baris bertuliskan Complete!, yang menunjukkan bahwa penginstalan telah selesai dan ClamAV sudah berjalan. Tampilannya akan terlihat seperti berikut ini:

11. Gunakan Malware Scanner

Meskipun antivirus bisa melindungi VPS Anda dari ancaman seperti trojan dan worm, tetap ada kemungkinan software tersebut tidak bisa mendeteksi eksploitasi baru seperti malware zero-day.

Sebagai langkah tambahan dalam cara mengamankan VPS Anda, pasangkan antivirus dengan malware scanner. Jenis software ini mampu mengupdate aturan deteksi dengan lebih cepat sehingga bisa mengenali ancaman terbaru di sistem Anda.

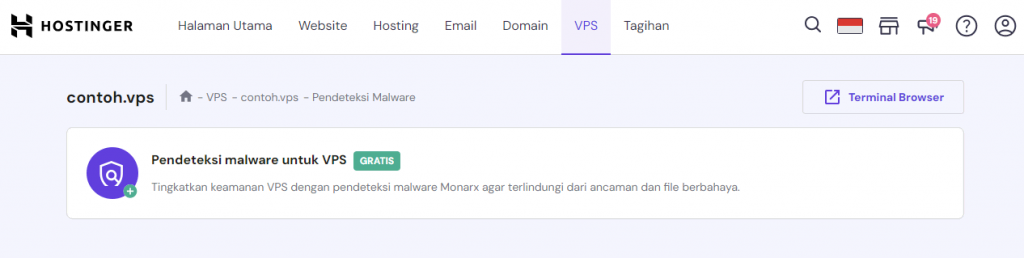

Linux mendukung berbagai malware scanner, yang perlu Anda instal secara manual melalui Terminal. Di Hostinger, semua paket VPS kami sudah menyertakan malware scanner Monarx gratis. Antarmuka grafisnya menjadikan tool ini mudah digunakan, terutama oleh user yang belum memiliki skill teknis.

Setelah menyiapkan VPS Anda, ikuti langkah-langkah berikut untuk menginstal Monarx:

- Masuk ke hPanel lalu klik VPS pada menu di bagian atas.

- Pilih VPS Anda, lalu buka Keamanan → Pendeteksi Malware di sidebar kiri.

- Klik banner pendeteksi malware dan pilih Install pada pop-up yang muncul.

Penting! Memulihkan snapshot dan memindai ulang VPS akan mengatur ulang hasil diagnostik malware saat ini. Selain itu, pastikan untuk menginstal ulang Monarx kalau Anda mengganti sistem operasi server.

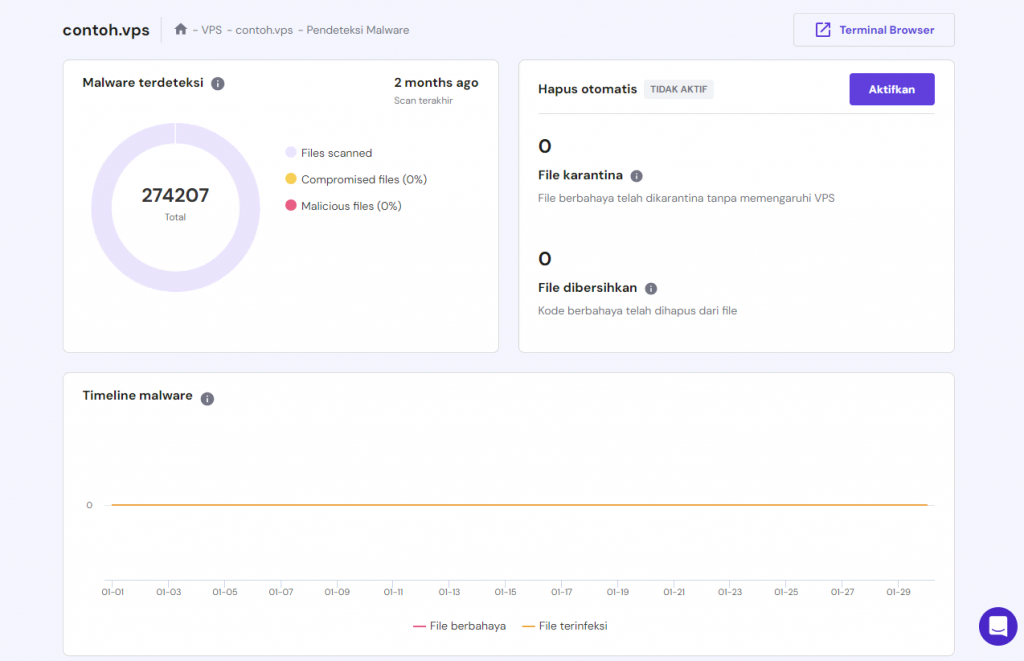

Proses penginstalan mungkin memakan waktu hingga 60 menit. Setelah terinstal, akses tool tersebut melalui sidebar Dashboard VPS → Keamanan → Pendeteksi Malware. Bagian ini akan menampilkan hasil pemindaian otomatis, termasuk jumlah file yang kemungkinan disusupi.

Anda bisa membersihkan file berbahaya secara manual atau menggunakan tool Hapus otomatis dari Monarx. Fitur ini secara otomatis menghapus malware yang ada dan mengarantina file yang berpotensi disusupi, memudahkan Anda menjaga keamanan server yang optimal.

Untuk mengaktifkan fitur hapus otomatis, beli lisensinya dengan mengklik Aktifkan di bagian Hapus otomatis. Fitur ini dikenakan biaya $7/bulan (sekitar Rp110.000), dan siklus tagihan akan otomatis disesuaikan berdasarkan sisa masa langganan VPS Anda.

12. Aktifkan VPN untuk VPS

Apabila menggunakan koneksi publik, pelaku kejahatan cyber mungkin bisa menghadang traffic dan mencuri data Anda. Untuk menghindari hal ini, Anda bisa mengaktifkan VPN untuk mencegah ancaman keamanan.

VPN akan menyediakan alamat IP alternatif bagi perangkat Anda untuk mengarahkan traffic melalui tunnel terenkripsi dan menyamarkan lokasi Anda. Hasilnya, alamat IP Anda tidak bisa dilacak sehingga Anda bisa menjelajahi internet secara anonim.

Singkatnya, VPN menjaga data tetap aman dan mencegah hacker menghadang traffic Anda. Jaringan ini bekerja bersama firewall untuk meningkatkan keamanan VPS.

Tips Berguna

VPN juga berguna bagi pengunjung yang berada di wilayah yang memberlakukan pembatasan berbasis lokasi karena memungkinkan mereka mengubah alamat IP untuk menghindari sensor internet.

Berikut adalah langkah-langkah untuk menginstal OpenVPN di CentOS:

- Buka Terminal dan buat koneksi dengan SSH.

- Instal paket net-tools sebelum menginstal OpenVPN. Jalankan command berikut ini:

sudo yum install net-tools

- Masukkan command curl berikut untuk mendownload paket OpenVPN:

curl -O http://swupdate.openvpn.org/as/openvpn-as-2.7.3-CentOS7.x86_64.rpm

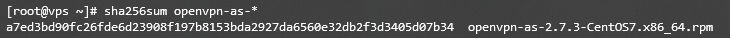

- Tampilkan checksum SHA256 untuk memvalidasi penginstalan menggunakan command ini:

sha256sum openvpn-as-*

- Output yang dihasilkan akan mencetak checksum seperti di bawah ini:

- Bandingkan checksum biner yang didownload dengan yang disediakan di website. Kalau keduanya cocok, Anda bisa mulai menginstal OpenVPN dengan command berikut ini:

sudo rpm --install openvpn-as-*.rpm

- Setelah itu, Anda akan mendapatkan detail Admin UI dan Client UI. Tekan Enter untuk membuat baris baru.

- Buat password dengan command berikut:

passwd openvpn

- Anda akan diminta untuk mengetik ulang password baru.

- Kunjungi Admin atau Client UI untuk mengakses halaman di bawah ini:

- Masukkan username dan kata sandi openvpn yang baru saja Anda bua, lalu klik Sign In.

Tips Berguna

Paket VPS KVM baru dari Hostinger kompatibel dengan semua software VPN yang tersedia saat ini.

13. Tinjau Hak Pengguna

Kalau ada banyak user di VPS hosting Anda, pertimbangkan distribusi kontrol dan haknya dengan cermat. Sebab, memberikan hak akses root kepada semua user bisa menimbulkan risiko tersendiri terhadap resource server dan data sensitif.

Untuk mencegah masalah ini, atur batas akses user pada server Anda. Lakukan dengan mengelola user dan memberikan izin yang berbeda-beda untuk file dan resource sistem tertentu.

Linux memiliki fitur manajemen hak akses user, yang memungkinkan Anda mengubah izin akses sistem untuk berbagai akun. Cukup buat grup untuk user dengan hak akses yang sama.

Berikut cara mengelola pengguna dan hak istimewanya di Ubuntu:

- Buka Terminal dan buat sambungan melalui SSH.

- Masukkan command berikut untuk membuat grup. Ganti my_group dengan nama grup Anda:

sudo addgroup my_group

- Kemudian, jalankan command berikut untuk membuat user baru. Ganti first_user dengan nama user Anda:

adduser first_user

- Anda kemudian akan diminta mengatur password dan bio, seperti nama lengkap, nomor room, dan nomor telepon. Ketik y dan tekan Enter untuk mengonfirmasinya.

- Untuk menambahkan user ke dalam grup, jalankan command di bawah ini. Perlu diketahui bahwa command ini tidak akan menghasilkan respons apa pun.

sudo usermod -a -G group1,group2 first_user

- Apabila Anda ingin memberikan akses root kepada salah satu user, jalankan command berikut ini, yang juga tidak akan menghasilkan respons.

sudo usermod -aG sudo first_user

- Kalau Anda memiliki direktori dan ingin menambahkan hak akses read dan write padanya, gunakan command dengan sintaksis berikut ini:

sudo chmod -R g+w /directory

14. Nonaktifkan IPv6

Menonaktifkan IPv6 membantu meminimalkan celah keamanan dan menghindari kerentanan pada hosting VPS yang bisa mengakibatkan serangan cyber. Sebab, hacker sering mengirim traffic berbahaya melalui IPv6 sehingga membiarkan protokol ini terbuka bisa mengakibatkan masalah keamanan pada server Anda.

Meskipun Anda tidak secara aktif menggunakan IPv6, beberapa program mungkin membuka listening socket yang ada di IPv6. Ketika ada paket masuk, program-program ini akan memprosesnya, bahkan yang berbahaya sekalipun.

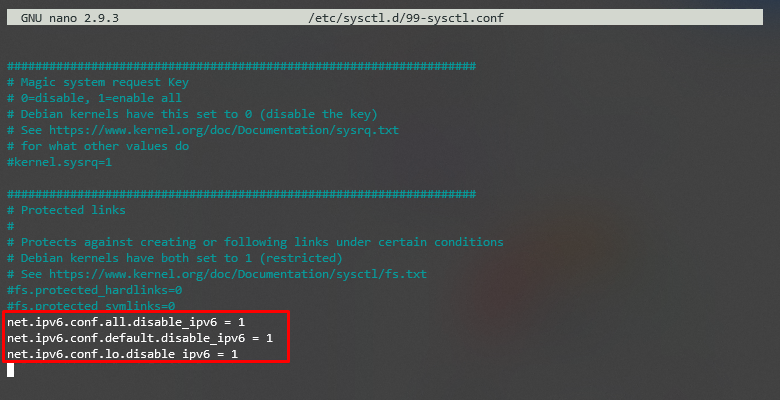

Agar sistem operasi dan server VPS Anda tetap aman, ikuti langkah-langkah di bawah ini untuk menonaktifkan IPv6 di Ubuntu:

- Buka Terminal dan login ke SSH.

- Masukkan command berikut untuk menonaktifkan IPv6:

sudo nano /etc/sysctl.d/99-sysctl.conf

- File konfigurasi akan terbuka. Tambahkan baris berikut di bagian bawah:

net.ipv6.conf.all.disable_ipv6 = 1

net.ipv6.conf.default.disable_ipv6 = 1

net.ipv6.conf.lo.disable_ipv6 = 1

- Simpan dan tutup file tersebut.

- Berikutnya, jalankan command di bawah ini untuk menetapkan perubahan:

sudo sysctl -p

- Terakhir, masukkan command berikut dan tekan Enter. Kalau muncul angka 1, artinya IPv6 sudah berhasil dinonaktifkan.

cat /proc/sys/net/ipv6/conf/all/disable_ipv6

15. Pantau Log Server

Dengan memantau log server, Anda bisa melihat hal-hal apa saja yang terjadi pada hosting VPS Anda. Log ini juga bisa memberikan informasi mendetail tentang kondisi VPS, seperti beban server dan penggunaan resource, untuk tujuan pelaporan.

Pemantauan log server membantu Anda memastikan apakah server sedang mengalami serangan cyber atau ancaman keamanan lainnya. Semakin cepat masalah tersebut diperbaiki, semakin kecil peluang penjahat cyber untuk mencuri data Anda.

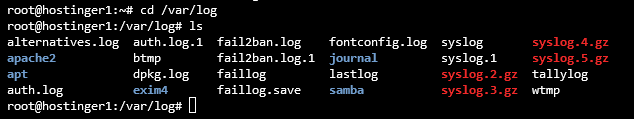

Ada direktori penting di sistem Linux Anda yang bernama /var/log. Direktori ini menyimpan kumpulan file log yang berisi informasi berguna terkait sistem, kernel, package manager, dan berbagai aplikasi yang berjalan di server.

Untuk membuka /var/log di server Ubuntu guna memantau log, ikuti cara berikut:

- Buka Terminal dan login ke SSH.

- Jalankan command di bawah ini untuk mengubah direktori kerja menjadi /var/log. Langkah ini tidak akan menghasilkan output apa pun, tapi command-line seharusnya menunjukkan direktori tersebut.

cd /var/log

- Untuk mencantumkan semua file, masukkan command berikut:

ls

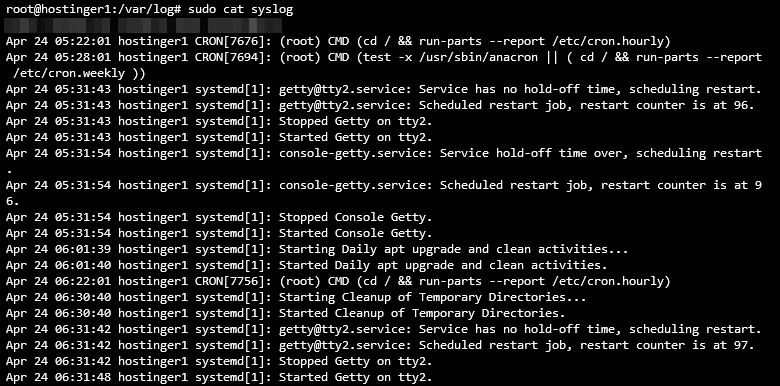

- Untuk memeriksa log, masukkan perintah di bawah ini:

sudo cat syslog

Kira-kira seperti inilah tampilan log VPS yang dihasilkan:

16. Pastikan Selalu Update Aplikasi

Software yang lama tidak diupdate kemungkinan memiliki celah keamanan. Jadi, Anda wajib mengupdate aplikasi untuk mengamankan VPS Anda. Developer biasanya merilis update dan patch keamanan secara rutin, pastikan Anda selalu mengecek versi terbaru software dan segera instal update tersebut.

Di Linux, Anda bisa menjalankan command untuk mencantumkan dan menginstal dengan cepat semua update paket yang tersedia. Berikut caranya di Debian atau Ubuntu:

- Kalau Anda mengupdate seluruh daftar paket, jalankan perintah berikut:

sudo apt-get update

- Apabila akan memperbarui paket aktual, gunakan perintah ini:

sudo apt-get upgrade

Sementara itu, ikuti langkah-langkah ini untuk CentOS/RHEL:

- Masukkan command ini untuk merefresh database paket dan menginstal update:

sudo yum update

- Untuk mengecek apakah ada update, jalankan perintah berikut:

sudo yum check-update

Sebaiknya aktifkan update otomatis kalau Anda menggunakan sistem manajemen konten (CMS) di server. Selain itu, Anda bisa membuat cron job, utilitas berbasis Linux untuk menjadwalkan command atau skrip tertentu agar dijalankan di waktu dan tanggal tertentu.

Cara termudah untuk menginstal dan menjalankan cron job di CentOS atau RHEL adalah dengan menggunakan layanan yum-cron. Layanan ini akan secara otomatis mengupdate software setiap kali versi barunya dirilis. Berikut cara mengonfigurasinya di CentOS atau RHEL:

- Buka Terminal dan buat koneksi melalui SSH.

- Masukkan command ini untuk menginstal yum-cron:

sudo yum install yum-cron

- Jalankan perintah berikut untuk mengaktifkan layanan. Perintah ini tidak menghasilkan output apa pun.

sudo systemctl enable yum-cron.service

- Kemudian, masukkan perintah di bawah ini untuk memulai layanan, yang juga tidak akan menghasilkan respons apa pun.

sudo systemctl start yum-cron.service

- Berikutnya gunakan perintah ini untuk memeriksa status layanan:

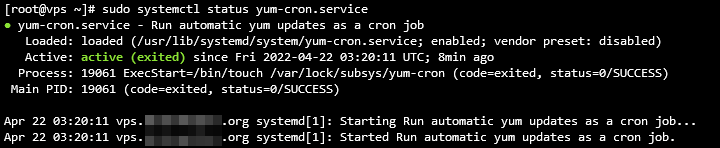

sudo systemctl status yum-cron.service

- Gunakan command di bawah ini untuk membuka file konfigurasi:

sudo vi /etc/yum/yum-cron.conf

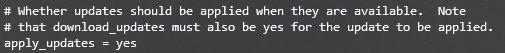

- Temukan baris berikut pada output dan ganti no dengan yes. Simpan perubahan, lalu keluar dari file menggunakan perintah ini:

apply_updates = yes

Kesimpulan

Melindungi server VPS merupakan langkah yang sangat penting karena data-data Anda, termasuk data yang sensitif, disimpan di server ini. Meskipun Linux terkenal dengan keamanannya yang kuat, server VPS masih mungkin memiliki kerentanan.

Serangan cyber umum dan masalah dalam sistem Linux yang bisa terjadi di antaranya adalah malware, sniffing dan serangan brute-force, SQL injection, XSS (cross-site scripting), tidak adanya kontrol tingkat fungsi, dan autentikasi yang buruk.

Untuk menghindarinya, Anda yang memiliki VPS wajib mengetahui cara mengamankan VPS serta memantau server dan OS untuk menerapkan langkah-langkah keamanan yang ketat.

Berikut adalah cara mengamankan VPS yang bisa Anda lakukan:

- Pilih penyedia hosting VPS yang aman.

- Gunakan port SSH yang lebih aman.

- Nonaktifkan login root.

- Gunakan password yang rumit, mengandung simbol dan angka.

- Aktifkan SSH key untuk autentikasi VPS.

- Gunakan iptables di server Anda.

- Instal firewall UFW sebagai lapisan keamanan tambahan.

- Mulai gunakan SFTP dan bukan FTP.

- Aktifkan fitur Fail2Ban untuk mencegah percobaan login yang gagal.

- Instal software antivirus.

- Gunakan malware scanner.

- Konfigurasikan VPN untuk VPS.

- Tinjau hak akses pengguna.

- Nonaktifkan IPv6 di server Anda.

- Selalu pantau log server.

- Cek update keamanan secara rutin.

Semoga artikel ini berhasil membantu Anda meningkatkan keamanan VPS Anda, ya. Kalau masih memiliki pertanyaan atau tips lainnya, silakan sampaikan melalui kolom komentar di bawah ini!

Pertanyaan Umum seputar Cara Mengamankan VPS

Di bagian ini, kami akan menjawab beberapa pertanyaan yang paling sering diajukan tentang langkah-langkah mengamankan VPS.

Apa Saja Hal-Hal yang Termasuk dalam Keamanan VPS?

Keamanan VPS adalah kemampuan server Anda dalam menghadapi berbagai ancaman cyber, seperti SQL injection, malware, dan serangan sniffing.

Proses mengamankan VPS melibatkan manajemen server yang tepat, patching bug, dan penerapan fitur keamanan. Dukungan dari provider, fitur bawaan, dan layanannya juga menentukan keamanan VPS Anda.

Kenapa Harus Mengamankan VPS?

Keamanan VPS yang lemah akan turut membahayakan server, website, dan pengunjung Anda. Serangan cyber yang terjadi bisa melanggar privasi, membocorkan data sensitif, dan menyebabkan kerugian finansial besar. Bagi bisnis, serangan cyber bisa merusak reputasi, yang mengakibatkan turunnya jumlah pelanggan dan angka penjualan.

Apakah VPS Lebih Aman Dibandingkan dengan Jenis Hosting Lainnya?

VPS biasanya lebih aman daripada rencana hosting bersama karena fitur keamanan tambahan, sumber daya yang terisolasi, dan privasi situs web yang lebih baik. Sementara itu, hosting VPS dan server khusus menawarkan tingkat keamanan yang serupa.

Namun, meskipun umumnya lebih aman, VPS tidak memiliki fitur failover otomatis yang membantu mencegah kehilangan data.

Apakah VPS Memiliki Firewall?

Ya, VPS biasanya sudah memiliki firewall bawaan yang bisa dikonfigurasi lagi oleh user. Beberapa distro Linux memiliki aplikasi bawaan untuk mengonfigurasi aturan firewall VPS, seperti UFW dan iptables.