Cara Menggunakan VPS dan Menghosting Website di VPS

Apabila Anda membutuhkan layanan web hosting yang fleksibel dan bisa diatur sesuai kebutuhan, VPS adalah pilihan yang tepat. Meski begitu, pemula yang belum terbiasa dengan command-line interface mungkin akan sedikit kesulitan untuk menggunakan VPS.

Nah, tutorial kami kali ini akan menjelaskan cara menggunakan VPS yang bisa diikuti oleh pemula maupun pengguna tingkat lanjut. Di tutorial ini, kami akan menggunakan VPS Hostinger dengan command-line interface (CLI).

Kemudian, kami akan menjelaskan cara hosting website dengan VPS. Anda juga akan mempelajari penggunaan asisten AI Hostinger untuk mengelola VPS dengan mudah meskipun belum menguasai hal-hal teknis. Baca tutorialnya di bawah ini yuk!

Penjelasan Singkat tentang Cara Setting VPS:

| Pengetahuan yang Diperlukan | Pemahaman dasar tentang Linux, SSH, dan pengelolaan server |

| Hak Istimewa yang Dibutuhkan | Hak akses user root atau sudo |

| Tingkat Kesulitan | Pemula |

| Tujuan Utama | Mengatur VPS, menghosting website di VPS |

| Kompatibilitas OS | Berbagai distribusi Linux |

Hal-Hal Dasar seputar Konfigurasi VPS

Dengan paket shared hosting, provider akan menyiapkan server dan softwarenya untuk Anda, termasuk control panel hosting. Anda bisa mengonfigurasi akun hosting, tapi tidak bisa mengonfigurasi pengaturan server host.

Di sisi lain, VPS memungkinkan Anda mengaturnya dengan bebas. Anda bisa menginstal control panel hosting dan mengonfigurasi lingkungan server sesuai keinginan. Provider VPS hanya akan mengatur teknologi virtualisasi dan web server, seperti LiteSpeed atau Apache.

Karena harus memilih dan menginstal control panel atau software sendiri, user mungkin perlu waktu lebih lama untuk setup VPS. User yang pindah dari shared hosting ke VPS harus mempelajari hal-hal seputar pengelolaan server, seperti menginstal sistem operasi virtual.

Developer biasanya menangani VPS menggunakan protokol jaringan secure shell (SSH) melalui aplikasi seperti PuTTY. Aplikasi ini memungkinkan mereka terhubung ke server, mentransfer file, dan menjalankan command dari jarak jauh untuk alur kerja yang lebih efisien.

Atau, Anda bisa menginstal control panel VPS dengan GUI (antarmuka pengguna grafis) untuk administrasi server yang lebih praktis. Kami merekomendasikannya untuk user pemula yang belum terbiasa dengan coding dan aplikasi CLI.

Penting! VPS tidak sama dengan dedicated server. VPS menggunakan mesin virtual untuk membuat beberapa lingkungan hosting dalam satu sistem. Sementara itu, dedicated server mengalokasikan sistem fisik untuk setiap pengguna.

Cara Menggunakan VPS dalam 6 Langkah

Ada 6 langkah penting yang perlu dilakukan untuk memastikan VPS Anda aman dan berperforma optimal. Apabila belum pernah menggunakan CLI, Anda bisa mempelajari perintah Linux dulu sebelum melanjutkan tutorial ini.

1. Pilih dan Dapatkan Paket VPS Hosting

Saat memilih paket hosting, pertimbangkan faktor-faktor seperti dukungan, performa, alokasi resource server, harga, dan fitur-fitur keamanannya. Untuk membantu Anda menentukan pilihan, silakan baca artikel kami tentang rekomendasi penyedia VPS terbaik.

Sebagai contoh, Hostinger menawarkan berbagai paket VPS hosting dengan harga mulai dari Rp91900.00/bulan.

Paket yang kami sediakan berbeda-beda dari segi resource hardware server. Namun, fitur-fiturnya serupa termasuk dukungan snapshot dan akses root. Anda bisa upgrade paket VPS kapan saja melalui control panel hosting kami, hPanel.

Paket-paket ini juga menyertakan berbagai fitur keamanan canggih seperti Suhosin PHP hardening. Selain itu, Hostinger menyediakan dukungan 24/7 dan asisten AI berteknologi GPT untuk membantu Anda menangani tugas-tugas pengelolaan.

Setelah mendapatkan paket VPS dari Hostinger, buka VPS pada menu bagian atas hPanel, lalu klik Setup pada paket yang dimaksud. Masukkan semua informasi yang diperlukan, kemudian pilih template sistem operasi yang Anda inginkan untuk menyelesaikan prosesnya.

Paket VPS hosting di Hostinger mendukung sebagian besar distribusi Linux, termasuk CentOS, Ubuntu, dan Debian. Anda bisa beralih sistem operasi VPS setelahnya, tapi lakukan dengan hati-hati karena data Anda akan dihapus.

2. Login ke VPS Menggunakan Secure Shell (SSH)

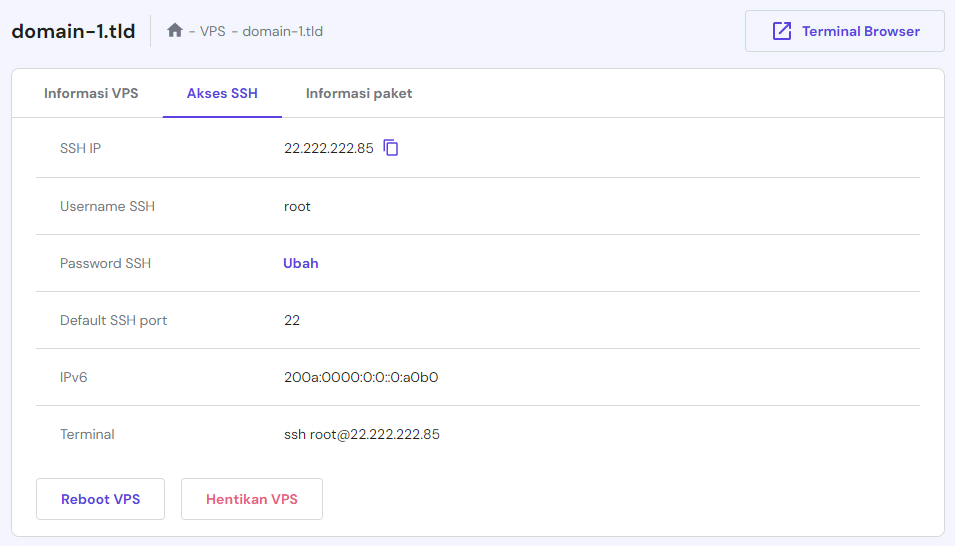

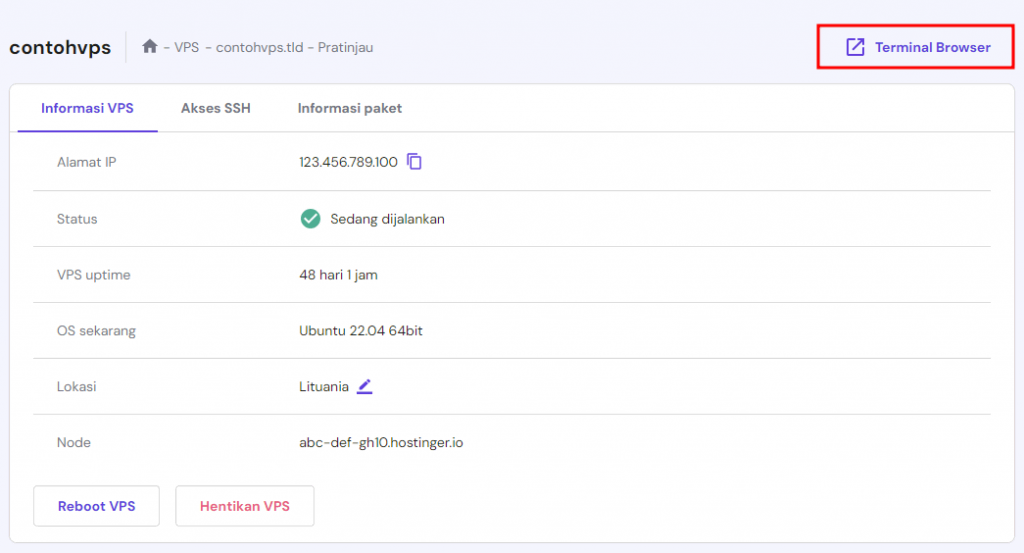

Pada menu pengelolaan VPS, buka Ringkasan → Akses SSH untuk menemukan alamat IP server, port SSH default, dan kredensial login root Anda. Semua informasi ini digunakan untuk tersambung ke server menggunakan layanan SSH.

Anda juga bisa menemukan command untuk tersambung melalui Terminal di macOS atau Linux. Setelah menjalankan command di Terminal, masukkan password root untuk tersambung ke VPS Anda.

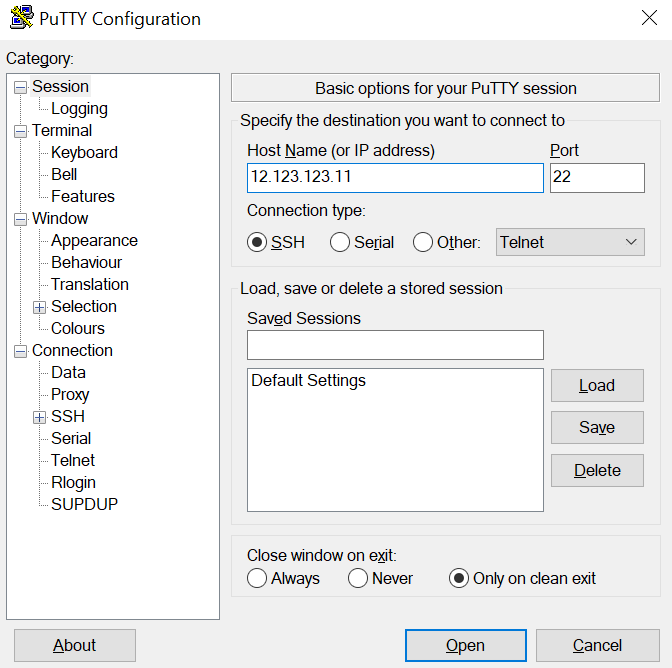

Bagi user Windows, gunakan klien SSH seperti PuTTY. Setelah menginstalnya, ikuti langkah-langkah berikut untuk tersambung ke server Anda:

- Buka aplikasi PuTTY.

- Salin IP address dan SSH port server Anda dari hPanel. Nilai port SSH default adalah 22.

- Tempel IP address dan port SSH ke kolom yang sesuai. Klik Open untuk melanjutkan.

- Masukkan username dan password root VPS Anda. Untuk alasan keamanan, password tidak akan ditampilkan saat Anda mengetiknya.

Setelah tersambung ke VPS, jalankan command pada baris baru untuk mengonfigurasinya. Masukkan help di command line untuk melihat daftar command SSH yang tersedia.

Penting! Setelah berhasil tersambung ke VPS, sebaiknya ubah port listening default SSH untuk mencegah hacker mengakses server Anda. Untuk melakukannya, Anda bisa mengedit file konfigurasi SSH.

Atau, gunakan terminal bawaan hPanel, yang bisa digunakan pengguna melalui web browser. Untuk mengaksesnya, klik VPS yang ingin Anda kelola → Ringkasan → Terminal browser.

3. Update VPS

Menggunakan software yang lama tidak diupdate bisa menimbulkan risiko pada server Anda dan membahayakan data pengunjung website. Selain meningkatkan keamanan, mengupdate VPS juga memastikan Anda bisa memanfaatkan fitur-fitur terbaru dan peningkatan performa.

Untuk mengupdate VPS Anda, jalankan command berikut guna mengecek dan menginstal semua update yang tersedia untuk server Anda:

apt update apt upgrade

Proses ini mungkin memerlukan waktu beberapa jam tergantung pada jumlah update, ukuran patch, dan kecepatan internet Anda. Setelah selesai, masukkan command reboot untuk memulai ulang VPS dan tersambung kembali menggunakan layanan SSH.

Penting untuk reboot sistem guna memastikan semua pembaruan sudah terinstal dengan benar. Kalau tidak, software lama mungkin masih berjalan di latar belakang dan mengganggu penerapan update.

4. Buat User Baru dan Ubah Hak Istimewanya

Untuk mengelola VPS bersama tim Anda dan mengontrol administrasinya secara lebih ketat, Anda bisa menambahkan user SSH baru dengan hak istimewa yang berbeda.

Memberikan hak istimewa user root secara eksklusif bisa membuat server Anda rentan terhadap kesalahan pengelolaan dan error. Akun dengan izin superuser bisa mengakses dan memodifikasi semua aspek server. Jadi, kesalahan yang terjadi dengan akun root bisa menyebabkan masalah serius.

Membuat akun normal dengan izin superuser membantu meminimalkan risiko ini karena memerlukan prefix sudo untuk menjalankan perintah dengan hak istimewa administratif penuh, misalnya:

sudo dnf update

Selain sudo, VPS Anda akan meminta kredensial login administrator untuk mencegah eksekusi perintah yang tidak disengaja.

Untuk membuat akun user baru, sambungkan ke akun user root server dan masukkan command berikut ini. Ganti username dengan nama akun yang Anda inginkan:

adduser username

Kemudian, tambahkan user yang baru ke grup sudo untuk memberikan hak istimewa administratif menggunakan command berikut ini. Ganti username dengan pengguna yang dimaksud:

# usermod -aG sudo username

Terakhir, tetapkan password baru untuk user tersebut. Gunakan kredensial login ini untuk tersambung ke VPS menggunakan SSH client atau Terminal. Ulangi langkah di atas untuk menambahkan lebih banyak user SSH ke VPS Anda.

5. Aktifkan Autentikasi Kunci Publik

Autentikasi kunci publik mengamankan koneksi SSH menggunakan pasangan public dan private key (kunci publik dan kunci pribadi). Metode ini meningkatkan keamanan VPS karena lebih sulit dipecahkan dan lebih aman daripada password biasa.

Server menyimpan kunci publik yang akan digunakannya untuk mengautentikasi kunci pribadi. Kunci pribadi hanya bisa diakses oleh pihak yang berwenang, seperti administrator sistem. Selain kunci pribadi, Anda memerlukan password untuk login.

Langkah-langkah pembuatan autentikasi kunci publik bervariasi tergantung pada sistem operasi VPS dan SSH client Anda. Karena kami menggunakan Windows di tutorial ini, Anda bisa membaca artikel kami lainnya untuk mempelajari cara membuat SSH key di Linux dan macOS.

Selanjutnya, ikuti langkah-langkah berikut untuk menghasilkan SSH key menggunakan PuTTYgen, yang seharusnya sudah terinstal dengan PuTTY:

- Buka aplikasi PuTTYgen.

- Konfigurasikan pengaturannya, seperti jenis kunci dan ukuran bit. Di sini, kami akan menggunakan konfigurasi default. Klik Generate.

- Tunggu hingga PuTTYgen menghasilkan kunci. Gerakkan kursor Anda untuk mengacak pasangan kunci.

- Masukkan frasa sandi kunci, yang berfungsi sebagai password untuk pasangan kunci.

- Klik Save private key untuk menyimpan kunci di komputer Anda.

Biarkan PuTTYgen tetap terbuka karena kami akan memindahkan kunci publik ke VPS Anda. Sebelum melanjutkan, pastikan Anda sudah menginstal Nano text editor. Kemudian, sambungkan menggunakan PuTTY dengan akses root dan ikuti langkah-langkah berikut:

- Masukkan command berikut untuk beralih ke akun baru Anda. Ganti username dengan akun Anda.

su – username

- Jalankan command berikut untuk membuat folder baru bagi kunci publik, membatasi izinnya, dan membuka file authorized_key dengan Nano.

mkdir ~/.ssh chmod 700 ~/.ssh nano ~/.ssh/authorized_key

- Setelah Nano terbuka, paste kunci publik Anda dari PuTTYGen. Tekan Ctrl + X untuk menutup editor teks dan Y untuk mengonfirmasi perubahan.

- Ubah izin file menggunakan command berikut ini.

chmod 600 ~/.ssh/authorized_keys

- Kembali ke user root server untuk menyelesaikan proses menggunakan command di bawah ini.

exit

Sekarang, ikuti langkah-langkah mengubah pengaturan SSH client berikut ini untuk menggunakan kunci pribadi untuk mengautentikasi koneksi SSH:

- Dari menu utama PuTTY, buka Connection → SSH → Auth.

- Klik Browse pada kolom Private key file for authentication.

- Pilih file kunci pribadi yang tadi sudah Anda simpan, lalu pilih Ok.

Setelah pasangan kunci ditetapkan, nonaktifkan mekanisme autentikasi password akun VPS Anda untuk user yang baru. Untuk melakukannya, buat sambungan ke server sebagai user baru dan jalankan command berikut:

sudo nano /etc/ssh/sshd_config

Setelah itu, file sshd_config akan terbuka di Nano text editor. Cari baris PasswordAuthentication, hapus tanda # di depannya, lalu ubah nilai Yes menjadi No.

Tutup editor teks dan masukkan command reboot untuk memulai ulang VPS. Apabila perubahan berhasil diterapkan, server Anda akan meminta kunci pribadi dan password untuk mengautentikasi koneksi SSH.

Tips Berguna

Anda juga bisa menambahkan kunci SSH ke VPS melalui hPanel.

6. Konfigurasikan Firewall untuk VPS

Tidak seperti layanan shared hosting, user harus mengonfigurasi fitur keamanan secara manual untuk VPS. Beberapa provider memiliki prosedur keamanan tingkat server, tapi Anda mungkin masih membutuhkan perlindungan tambahan.

Ada berbagai cara mengamankan VPS yang bisa Anda lakukan, salah satunya adalah mengaktifkan firewall. Dengannya, Anda bisa menetapkan aturan untuk secara otomatis memfilter traffic yang masuk dan keluar server. Sebab, penjahat cyber bisa memanfaatkan traffic untuk melancarkan serangan.

Sebaiknya aktifkan firewall yang disebut iptables. Karena prosesnya memerlukan banyak langkah dan command, Anda bisa menyimak tutorial iptables kami untuk informasi selengkapnya. Anda cukup mengonfigurasinya sekali saja, kecuali ingin menambahkan aturan lain.

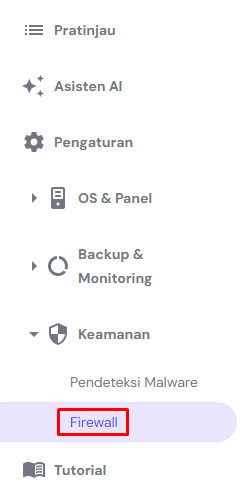

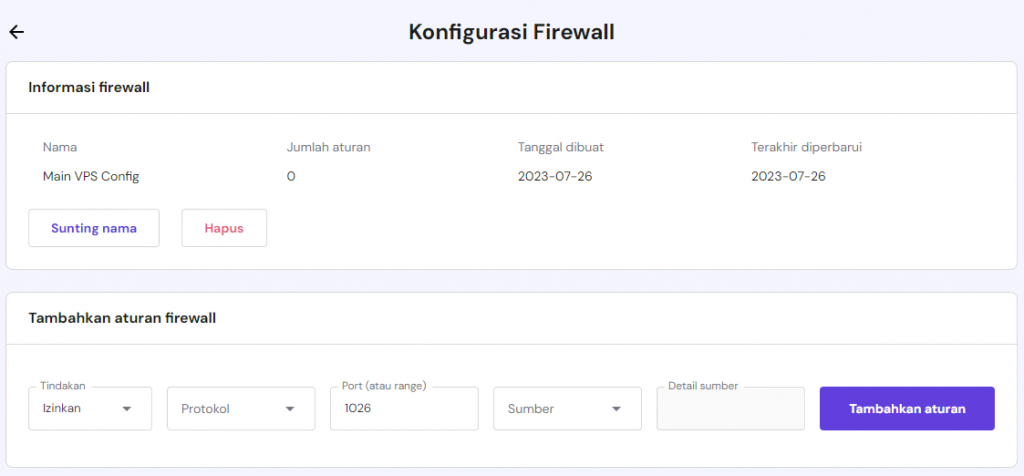

Atau, Anda bisa menggunakan Firewall VPS Hostinger yang terintegrasi. Untuk mengaktifkan, pilih VPS Anda di hPanel, lalu buka bagian Keamanan → Firewall:

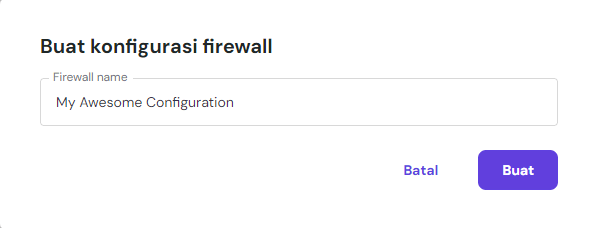

Pilih Buat konfigurasi firewall, dan beri nama konfigurasi Anda:

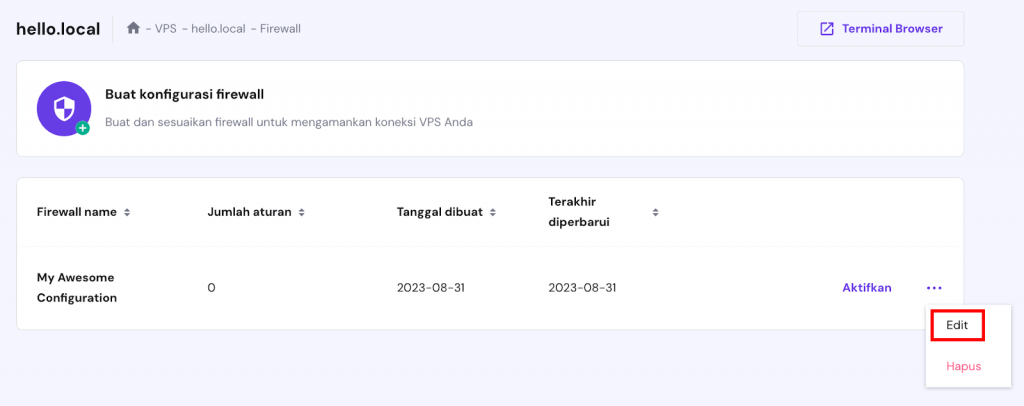

Pilih Edit:

Tambahkan peraturan traffic masuk yang diinginkan, lalu tambahkan ke dalam daftar. Perubahan akan diterapkan secara real-time:

Cara Hosting Website Menggunakan VPS

Setelah menyelesaikan cara setting VPS di atas, Anda bisa mulai menghosting website atau aplikasi web menggunakan VPS. Selain menggunakan command-line interface, Anda bisa menginstal control panel GUI agar lebih mudah.

1. Instal CyberPanel

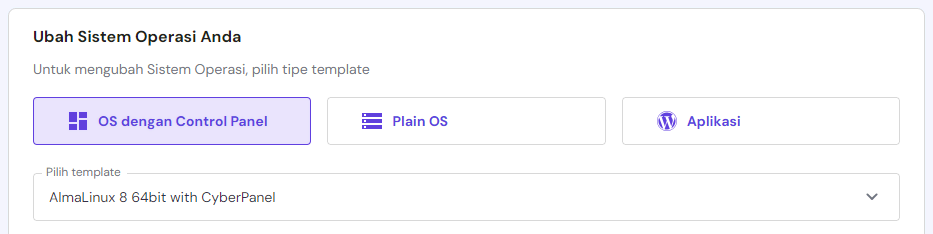

VPS hosting di Hostinger mendukung berbagai control panel, termasuk cPanel, Plesk, DirectAdmin, dan CyberPanel. User bisa memilih dua metode penginstalan: menggunakan template atau secara manual dengan sistem operasi virtual biasa.

Bagi pemula, kami menyarankan untuk menggunakan template sistem operasi karena langkah-langkahnya lebih mudah.

Perlu diingat bahwa user tidak bisa bebas memilih kombinasi control panel dan sistem operasi. Anda boleh memilih distribusi Linux lain, tapi pada contoh ini, kami akan menginstal AlmaLinux 8 64bit with CyberPanel.

Backup VPS Anda lebih dulu sebelum mengganti sistem operasi server.

Lewati langkah ini kalau Anda sudah memilih template pada proses setup VPS di awal. Kalau belum, ikuti langkah-langkah berikut:

- Buka hPanel, lalu temukan VPS pada menu bagian atas.

- Klik VPS yang Anda inginkan.

- Dari sidebar, pilih OS & Panel → Sistem Operasi → OS dengan Control Panel.

- Pilih template AlmaLinux 8 64bit with CyberPanel dari menu drop-down.

- Klik Ubah OS.

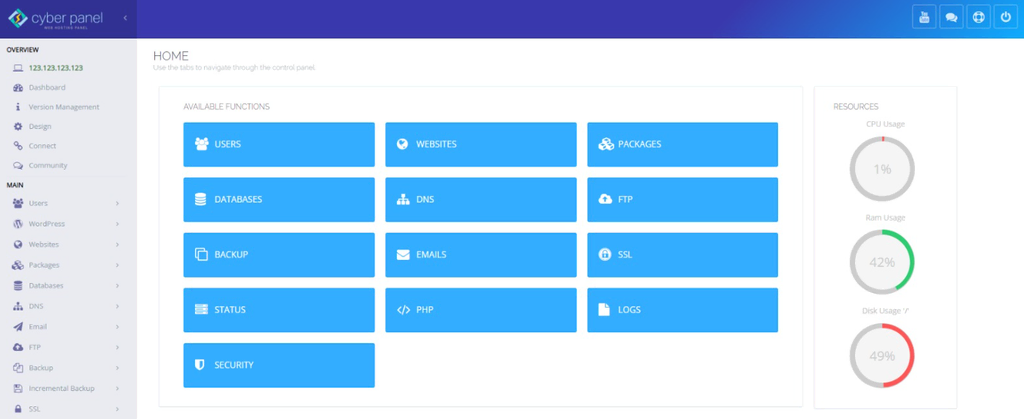

2. Mengakses Control Panel CyberPanel

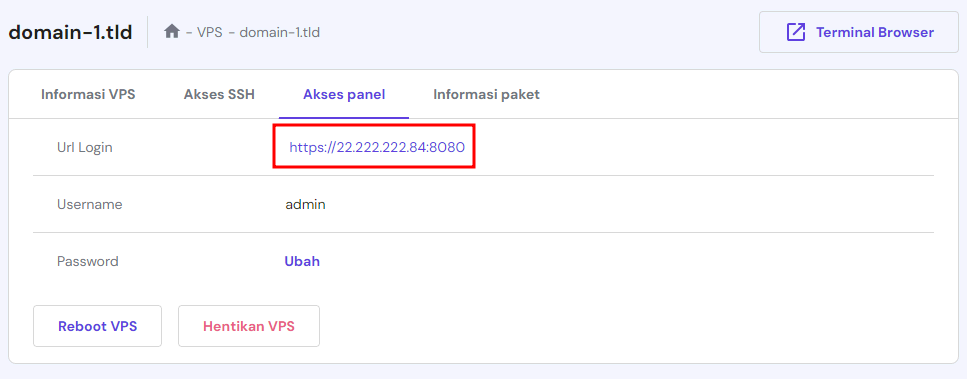

Setelah control panel terinstal, akses dashboard VPS CyberPanel Anda menggunakan web browser. Ada dua metode untuk melakukannya: menggunakan alamat IP atau URL login VPS Anda.

Untuk metode pertama, masukkan https://vpsipaddress:8090 di web browser. Ganti vpsipaddress dengan alamat IP server Anda yang tadi digunakan untuk koneksi SSH.

Untuk metode kedua, buka tab Akses panel pada menu pengelolaan VPS Anda, lalu masukkan URL Login yang ada ke web browser.

Kedua metode ini mengharuskan Anda memasukkan kredensial login untuk mengakses control panel, yaitu username dan password user root. Anda bisa mengubah informasi ini pada tab Akses panel.

Apabila VPS Anda tidak memiliki sertifikat SSL, web browser akan mengirimkan pesan peringatan. Abaikan saja dan terima sertifikat SSL yang tidak tepercaya untuk saat ini.

3. Membuat Website dan Mengelola Domain

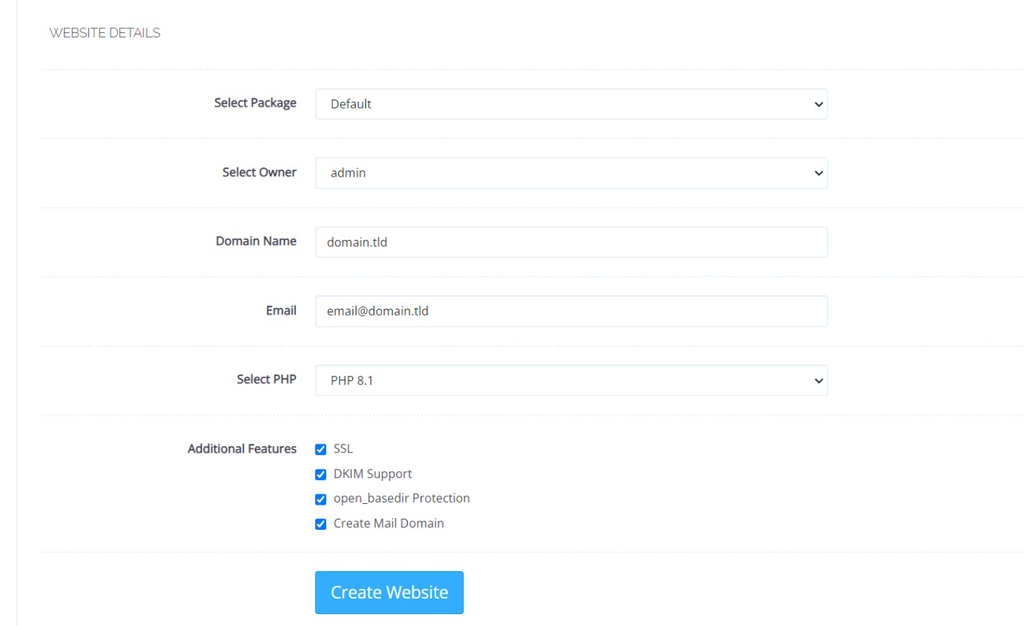

Sebelum melanjutkan, Anda perlu mendapatkan domain dari Hostinger kalau belum memilikinya. Kemudian, ikuti langkah-langkah berikut untuk menambahkannya ke CyberPanel:

- Login ke dashboard CyberPanel Anda.

- Klik Websites → Create Website.

- Di bawah bagian Website Details, masukkan informasi berikut:

- Package – template pengaturan untuk server Anda. Pilih Default kalau tidak ada yang dibuat.

- Owner – pemilik domain. Pilih admin.

- Domain name – domain yang ingin Anda tambahkan ke CyberPanel.

- Email – alamat email untuk domain.

- PHP – versi PHP yang akan diinstal pada VPS Anda. Pilih yang terbaru.

- Additional features – fungsi tambahan yang akan diaktifkan pada VPS. Kami sarankan untuk mencentang semuanya.

- Klik Create Website.

Anda bisa mengubah semua pengaturan kapan saja.

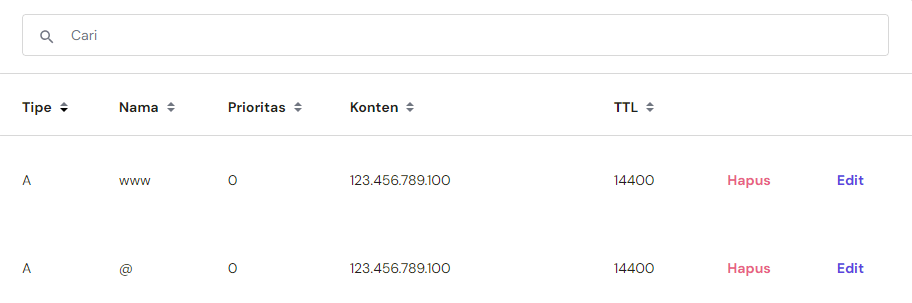

Setelah itu, onlinekan website Anda dengan memperbarui konfigurasi DNS VPS untuk menghubungkan domain ke VPS Anda. Cara termudah untuk melakukannya adalah dengan mengubah A Record DNS. Berikut cara melakukannya di Hostinger:

- Buka hPanel, lalu klik Domain pada menu bagian atas.

- Pilih domain yang dimaksud.

- Klik DNS/Nameserver di sidebar.

- Buka tab DNS Record.

- Hapus A record yang ada, yang berisi @, www, atau cloudflare-resolve-to. Lewati langkah ini kalau record tersebut tidak ada.

- Tambahkan dua A record baru dengan informasi berikut:

- Tipe – pilih A untuk keduanya.

- Nama – masukkan @ dan www.

- Mengarah ke – gunakan alamat IP VPS Anda untuk keduanya

- TTL – biarkan nilainya sesuai pengaturan default, yaitu 14400.

Penting! Setelah mengarahkan nama domain ke VPS, tunggu hingga DNS selesai dipropagasi. Proses ini bisa memakan waktu hingga 24 jam.

Setelah domain diatur, Anda pun bisa mulai membangun website. Kalau sudah memiliki website, download backup website sebagai file ZIP lalu upload ke file manager CyberPanel. Berikut caranya:

- Di dashboard CyberPanel, buka Website → List websites.

- Pilih website yang dimaksud, kemudian dan klik File Manager.

- Buka public_html dan klik Upload. Pilih file ZIP yang tadi didownload.

- Klik kanan file, kemudian pilih Extract.

- Pilih direktori unzip, dan tunggu hingga prosesnya selesai.

4. Menggunakan CyberPanel untuk Hosting Website

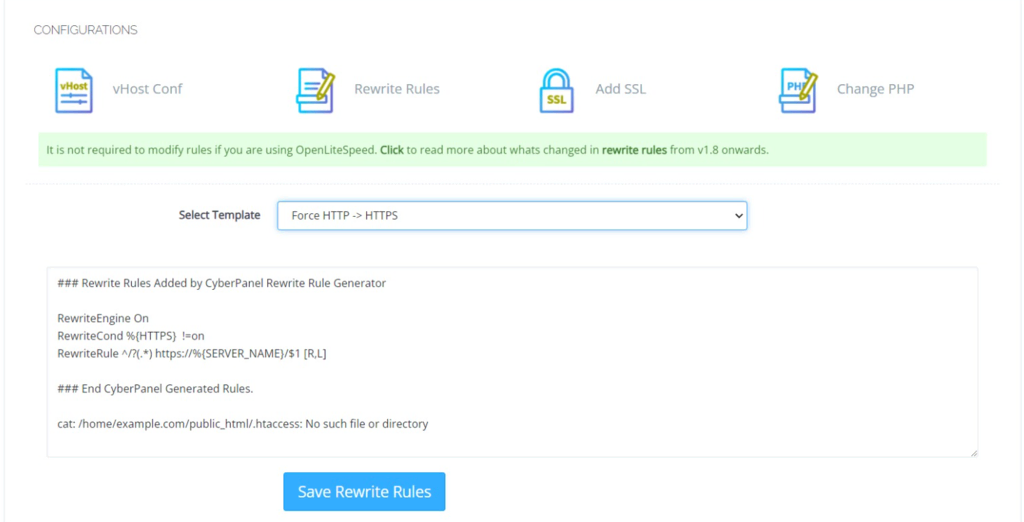

Setelah menambahkan domain, aktifkan sertifikat SSL dan lakukan force HTTPS untuk membuat koneksi yang aman ke website Anda. Berikut langkah-langkahnya:

- Dari dashboard CyberPanel, buka SSL → Manage SSL.

- Pilih nama domain, lalu pilih Issue SSL.

- Kembali ke dashboard dan buka Website → List websites.

- Pilih Manage pada website yang dimaksud.

- Scroll ke bawah ke bagian Configurations kemudian klik Rewrite Rules.

- Dari daftar drop-down, pilih Force HTTP → HTTPS.

- Klik Save Rewrite Rules untuk menyimpan perubahan.

Pada menu SSL, Anda juga bisa mengalihkan halaman login ke domain agar tidak perlu menggunakan alamat IP. Setelah dikonfigurasi, Anda bisa login menggunakan https://domain.tld:8090, dengan domain.tld yang merupakan domain VPS Anda.

Untuk menggunakan domain lain sebagai halaman login, ubah hostname server Anda melalui hPanel. Prosesnya mungkin memakan waktu sekitar 10 menit, tapi biasanya langsung diterapkan.

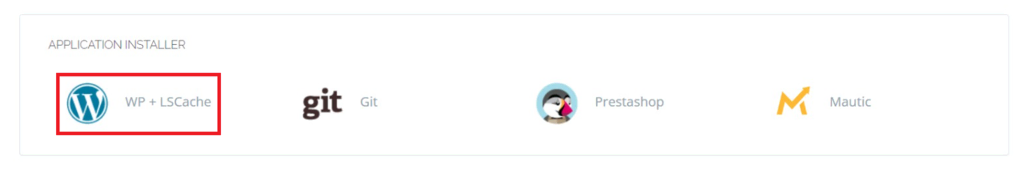

5. Menginstal Aplikasi dan Mengelola Database

Setelah selesai menyiapkan control panel, instal aplikasi untuk mengembangkan website atau aplikasi web Anda. Sebagai contoh, kami akan menginstal sistem manajemen konten (CMS) seperti WordPress:

- Di dashboard CyberPanel, buka Website → List websites.

- Klik Manage pada website yang Anda inginkan.

- Scroll ke bawah ke bagian Application installer, lalu pilih WP + LSCache.

- Masukkan informasi yang diperlukan:

- Blog title – judul website WordPress Anda.

- Login user – username admin untuk website WordPress Anda.

- Login Password – password untuk akun admin Anda.

- Email – akun email untuk login ke website WordPress Anda.

- Path – direktori penginstalan WordPress. Direktori ini diatur ke direktori utama secara default.

- Klik Install now.

Tips Berguna

Apabila Anda diarahkan ke halaman CyberPanel default, hapus file index.html di folder public_html.

Karena beberapa aplikasi tidak tersedia di menu installer CyberPanel, Anda harus menambahkannya secara manual melalui File Manager. Untuk melakukannya, download installer aplikasi yang diinginkan lalu ekstrak ke folder public_html.

Apabila menginstal CMS secara manual, Anda juga harus membuat database. Berikut cara melakukannya:

- Di dashboard CyberPanel, buka Database → Create database.

- Pilih website yang ingin Anda instal databasenya.

- Masukkan nama database dan kredensial login.

- Klik Create Database.

Untuk mengakses database, buka Database → phpMyAdmin. Anda bisa mengelola pengaturan database dari menu ini, termasuk mengupload dan mengimpor backup file.

6. Pengelolaan dan Administrasi Website

Selain GUI, CyberPanel menyediakan berbagai fitur untuk mempermudah tugas-tugas pengelolaan dan administrasi website.

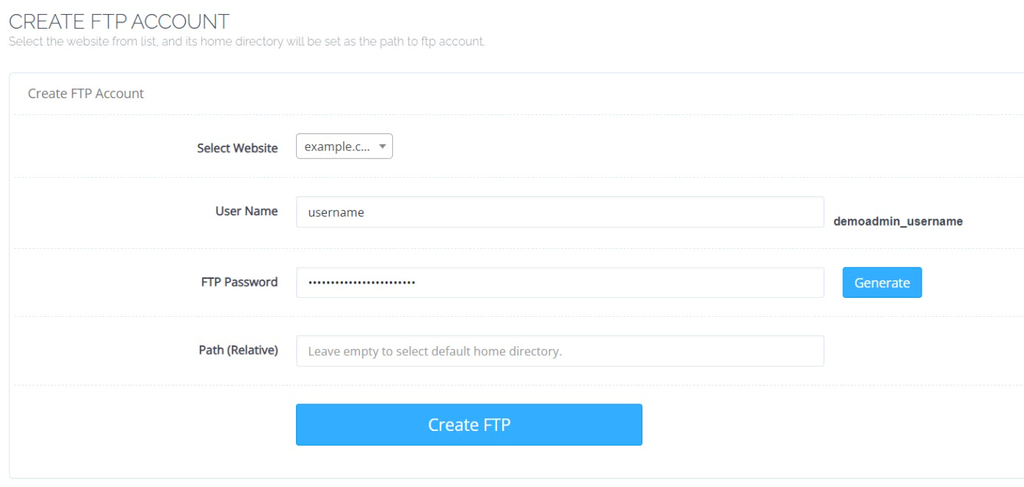

Dengan file manager bawaan, Anda bisa mengelola data website secara efisien tanpa harus menggunakan FTP client seperti FileZilla. Apabila lebih suka menggunakan FTP, CyberPanel memungkinkan Anda membuat akun dengan mudah melalui FTP → Create FTP Account.

Cyberpanel juga memungkinkan Anda membuat akun user baru di VPS tanpa menggunakan Terminal atau PuTTY. Anda bisa mengatur batas website user dan izin akses, seperti root, reseller, atau normal. Untuk mengakses fitur ini, buka Users → Create new user.

Selain itu, Anda bisa mengelola firewall VPS dan SSH key melalui control panel ini. Anda juga bisa menonaktifkan akses root untuk mencegah modifikasi yang tidak diinginkan pada VPS.

7. Fitur dan Penyesuaian Tingkat Lanjut

VPS CyberPanel Hostinger menggunakan web server LiteSpeed dan plugin LSCache untuk memastikan performa website yang optimal. Anda juga bisa menginstal LiteSpeed Memcached (LSMCD) untuk mengaktifkan object-caching pada VPS.

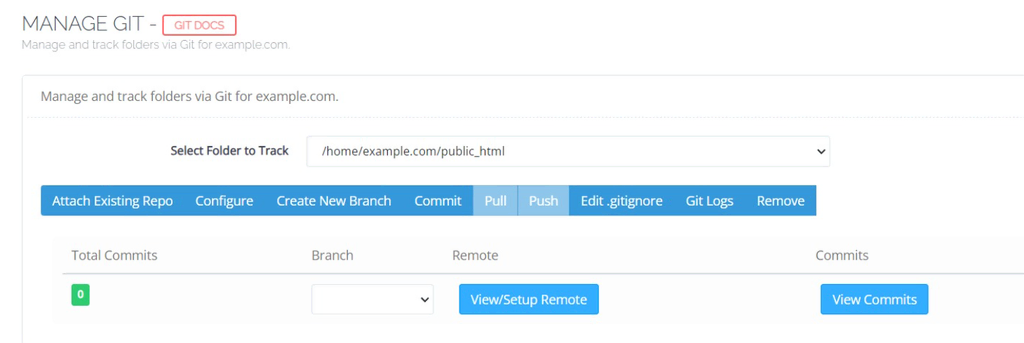

Di samping itu, CyberPanel memiliki beberapa fitur yang memudahkan pekerjaan developer. Misalnya, control panel ini terintegrasi dengan Git untuk kolaborasi yang lebih mudah dan pengembangan berbasis versi. Terdapat juga fitur akses API untuk mempermudah deployment jarak jauh.

Kemudian, pengguna bisa menginstal add-on CyberPanel untuk menambahkan lebih banyak fitur pada control panelnya. Beberapa provider hosting mungkin menyertakan beberapa add-on ini pada paket yang disediakan. Kalau tidak, user harus membeli lisensi satu kali atau berlangganan.

Mengelola Hostname VPS

Apabila Anda memiliki beberapa VPS dalam jaringan yang sama, sebaiknya jangan gunakan hostname yang sama agar tidak terjadi masalah. Nah, bagian ini akan menjelaskan apa itu hostname dan cara menggantinya.

Apa yang Dimaksud dengan Hostname VPS?

Hostname adalah label yang digunakan untuk mengidentifikasi server Anda. Selain membantu membedakan setiap VPS dalam jaringan, sistem dan aplikasi lain bisa menggunakannya untuk mengidentifikasi perangkat Anda untuk transmisi data.

Biasanya, hostname komputer default adalah localhost. Sebaiknya ubah nama ini karena menggunakan nama yang sama dengan VPS lain dalam jaringan bisa menyebabkan masalah resolusi domain dan mempersulit identifikasi sistem.

Meskipun tidak ada patokan khusus untuk hostname VPS, gunakan nama yang deskriptif untuk memudahkan identifikasi. Tips dari kami, gunakan nama domain atau subdomain yang dihosting pada server yang sama, seperti vps.domain.tld atau vps.tld.

Cara Mengganti Hostname VPS

Ada dua metode untuk mengganti hostname VPS di Hostinger secara permanen: melalui hPanel dan command-line interface.

Opsi 1 – Menggunakan hPanel (Direkomendasikan)

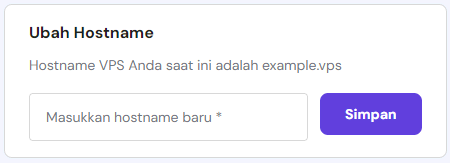

Kami merekomendasikan agar Anda mengganti hostname VPS melalui hPanel karena lebih praktis. Metode ini juga cocok untuk pemula karena menggunakan GUI tanpa perlu menulis command.

Namun, perlu diingat bahwa provider hosting lain mungkin tidak menyediakan fitur yang sama di control panel mereka. Bagi user Hostinger, ikuti langkah-langkah berikut untuk mengubah hostname VPS:

- Buka hPanel → VPS pada menu bagian atas.

- Pilih server yang Anda inginkan untuk mengubah hostname.

- Klik Pengaturan di sidebar.

- Scroll ke bawah ke bagian Ubah hostname.

- Masukkan hostname VPS baru Anda, lalu klik Simpan.

Tunggu sampai prosesnya selesai, yang mungkin memakan waktu hingga 10 menit. Untuk mengecek apakah hostname berhasil diubah, masukkan perintah berikut ini di Terminal browser:

hostname

Opsi 2 – Menggunakan Command-Line Interface

Apabila menggunakan provider VPS lain, sebaiknya ubah hostname menggunakan perintah Linux. Ada beberapa perintah yang bisa Anda jalankan, tapi kami akan menggunakan hostnamectl karena merupakan yang paling mudah.

Sebelum melanjutkan, buat sambungan ke server Anda menggunakan SSH client, Terminal, atau Terminal browser hPanel. Setelah tersambung sebagai user root, ikuti langkah-langkah berikut pada command-line interface:

- Lewati langkah pertama ini kalau Anda sudah menginstal systemd. Kalau belum, jalankan perintah berikut:

sudo dnf install systemd

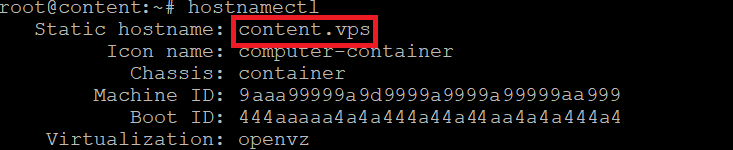

- Masukkan command di bawah ini untuk melihat hostname saat ini:

hostnamectl

- Hostname server akan tercantum di baris static hostname. Untuk mengubahnya, masukkan command di bawah ini. Pastikan untuk mengganti hostname dengan nama yang Anda inginkan:

hostnamectl set-hostname hostname

- Command sebelumnya tidak akan menghasilkan output apa pun. Untuk mengecek apakah hostname berhasil diganti, jalankan command berikut:

hostnamectl

Karena kami menggunakan AlmaLinux, perintahnya mungkin berbeda untuk distribusi Linux lainnya. Namun, perintah tersebut seharusnya bisa digunakan untuk versi lainnya dan turunan Red Hat Enterprise Linux seperti CentOS.

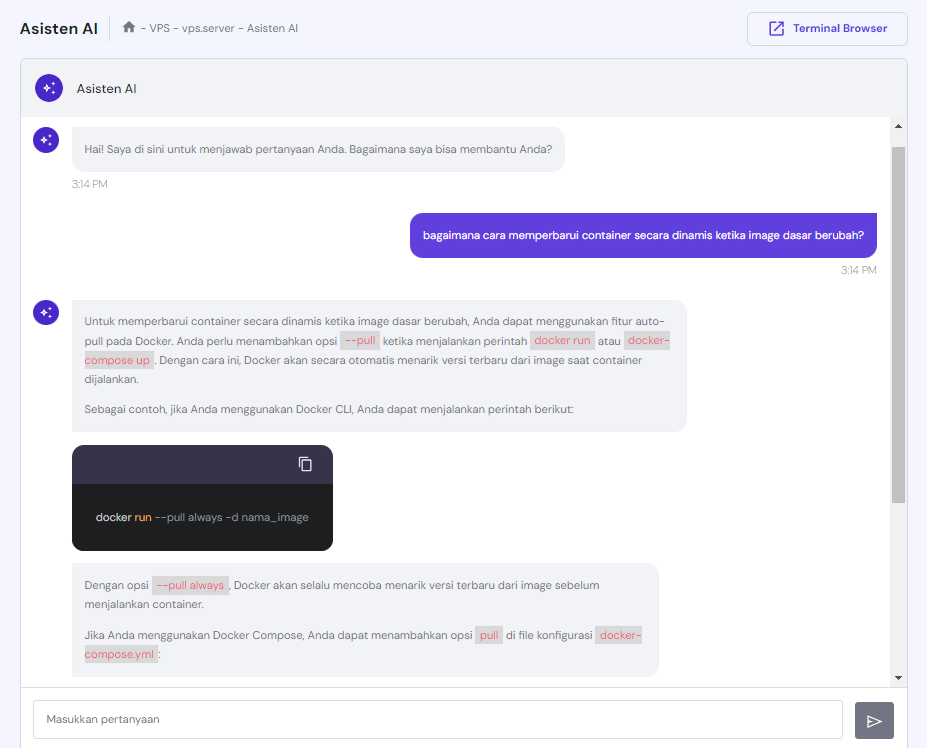

Menggunakan Asisten AI Hostinger untuk Mengelola VPS Secara Efektif

Pengelolaan VPS terkadang memang cukup rumit. Tenang, bagi user Hostinger, Anda bisa menggunakan asisten AI bawaan VPS hosting untuk melakukan berbagai tugas dengan mudah. Di bagian ini, kami akan membahas cara menggunakan Asisten AI Hostinger untuk automasi dan pengelolaan VPS.

Mengotomatiskan Pemantauan dan Peringatan

Anda bisa meminta Asisten AI VPS Hostinger untuk menjelaskan langkah-langkah automasi pemantauan dan peringatan server. Misalnya, gunakan prompt seperti “Bagaimana cara mengotomatiskan monitoring dan peringatan uptime server?”

Kemudian, Asisten AI kami akan memberikan panduan langkah demi langkah untuk melakukannya. Anda juga bisa memberikan pertanyaan lanjutan untuk mendapatkan petunjuk yang lebih mendetail. Berikut beberapa contoh prompt yang bisa digunakan:

- Saya sudah memilih Grafana. Bagaimana cara menginstalnya di VPS?

- Setelah menginstal Grafana, bagaimana cara mengatur peringatan otomatis dengan tool ini?

- Bagaimana cara mengotomatiskan pengelolaan jaringan VPS dengan Grafana?

- Bagaimana cara mengatur Slack sebagai channel notifikasi saya di Grafana?

Asisten AI VPS Hostinger juga bisa menyediakan template kode, yang membantu mempercepat proses setup.

Mengotomatiskan Tindakan Keamanan

Asisten AI kami bisa memberikan instruksi untuk mengotomatiskan langkah-langkah keamanan di server virtual Anda. Tergantung pada fitur keamanan yang akan diinstal, prompt yang diperlukan mungkin berbeda. Berikut beberapa contohnya:

- Bagaimana cara mengotomatiskan langkah-langkah keamanan di VPS Hostinger?

- Bagaimana cara update software dan keamanan otomatis di VPS Ubuntu Hostinger?

- Tolong berikan skrip cron job untuk mengaktifkan backup harian otomatis di VPS.

Selalu berikan informasi lengkap tentang sistem operasi VPS Anda dan software lainnya saat meminta template kode, skrip, atau command. Hal ini penting karena beberapa distribusi Linux mungkin menggunakan command yang berbeda.

Mengotomatiskan Penyelesaian Masalah dan Diagnostik

User bisa meminta Asisten AI untuk menjelaskan langkah-langkah automasi penyelesaian masalah dan diagnostik di VPS. Kalau tidak yakin langkah mana yang harus diterapkan, gunakan prompt yang lebih umum seperti:

- Apa saja langkah-langkah untuk mengotomatiskan penyelesaian masalah dan diagnostik di VPS?

- Bagaimana cara mengotomatiskan penyelesaian masalah dan diagnostik di VPS?

Setelah memutuskan langkah yang akan diterapkan, gunakan prompt yang lebih spesifik untuk instruksi yang lebih mendetail. Berikut beberapa contohnya:

- Bagaimana cara mengaktifkan pencatatan log dan analisis log di VPS?

- Apa langkah-langkah untuk menyiapkan tool diagnostik otomatis di VPS?

- Bagaimana cara menginstal skrip recovery otomatis untuk VPS?

- Bagaimana cara menganalisis konfigurasi jaringan VPS Ubuntu untuk penyelesaian masalah?

Melakukan Pengoptimalan Performa

Karena tidak bisa mengakses data hosting Anda, Asisten AI tidak bisa secara langsung melakukan tugas-tugas pengoptimalan VPS seperti penyimpanan dan pengelolaan disk. Namun, tool ini bisa memberikan tips dan bantuan untuk meningkatkan performa server Anda menggunakan prompt berikut:

- Bagaimana cara mengoptimalkan performa VPS?

- Tolong berikan panduan untuk mengaktifkan caching pada VPS Ubuntu.

- Apa langkah-langkah untuk mengubah jumlah proses worker di VPS dengan web server LiteSpeed?

Kesimpulan

Bagi pemula, beralih dari web hosting biasa ke VPS mungkin cukup sulit, apalagi kalau belum berpengalaman dalam administrasi server. VPS mengharuskan pengguna mengonfigurasi lingkungan hostingnya secara manual dan menggunakan command-line interface.

Singkatnya, berikut adalah cara menggunakan VPS:

- Dapatkan paket VPS dari provider hosting seperti Hostinger.

- Buat sambungan ke VPS melalui protokol jaringan SSH menggunakan kredensial login root melalui Terminal atau PuTTY.

- Update software VPS.

- Buat user akses non-root untuk meningkatkan keamanan VPS.

- Aktifkan kunci autentikasi.

- Konfigurasikan firewall (iptables).

Selanjutnya, Anda bisa mulai menghosting website di VPS dengan menginstal CyberPanel. Namun, tambahkan domain dan konfigurasikan sertifikat SSL dulu. Setelah itu, impor file website Anda atau instal WordPress untuk membuat website baru dari awal.

Untuk meningkatkan tugas-tugas pengembangan web, CyberPanel juga menawarkan fitur-fitur seperti integrasi Git dan akses API.

Untuk mengelola server secara efisien, Hostinger menawarkan Asisten AI berteknologi GPT yang bisa diakses melalui hPanel. User bisa memasukkan berbagai prompt, termasuk cara mengotomatiskan pemantauan dan pengelolaan VPS.

Tips Berguna

tmux: Cara Menginstal dan Menggunakannya + Cheat Sheet

Cara Menginstal dan Menggunakan Linux Screen

Cara Membuat Server Minecraft

Tanya Jawab (FAQ) Cara Menggunakan VPS

Di bagian ini, kami akan menjawab beberapa pertanyaan tentang cara menggunakan VPS untuk membantu Anda lebih memahaminya.

Berapa Biaya yang Dibutuhkan untuk Menggunakan VPS?

Tergantung pada provider, paket yang dipilih, dan apakah dikelola sendiri atau dengan bantuan profesional. Selain itu, pertimbangkan langganan domain dan software.

Sebagai contoh, harga paket VPS Hostinger dimulai dari Rp91900.00/bulan. Dengan jasa profesional untuk membantu mengelola VPS, biayanya mungkin mencapai $200-4.500/bulan.

Software Apa Saja yang Bisa Diinstal di VPS?

Anda bisa menginstal software apa pun di VPS, termasuk CMS seperti WordPress dan aplikasi web. Anda juga bisa menginstal software untuk pengembangan, seperti Docker, Composer, atau Lavarel.

Bisakah Saya Upgrade VPS Setelah Konfigurasi Awal?

Ya, pengguna hosting VPS Hostinger bisa upgrade paket untuk meningkatkan resource kapan saja melalui hPanel. Untuk melakukannya, buka bagian tagihan dan pilih VPS yang ingin Anda upgrade

Klik Upgrade, lalu pilih paket dan durasi baru. Selesaikan proses pembayaran dan tunggu 10 menit hingga proses upgrade selesai.

Komentar

September 16 2019

thanks. nice artikel...salken

November 15 2021

mantap tulisannya, sangat membantu bagi pemula..